Zusätzlich würde ich den ioBroker noch mit Fail2Ban sichern, ein "Einbrechen" über SSH wird so schwieriger,

Nach drei Fehlversuchen wir die Angreifende IP gesperrt....

Man kann natürlich viel mehr Einstellen, wenn euch das absichern des SSH Zugangs nicht ausreicht schaut bitte hier rein

https://wiki.ubuntuusers.de/fail2ban/

Ich sichere nur den SSH Zugang ab, hier für muss nach der Installation nur eine Datei neu Erstellt werden, fangen wir

mit der Installation von Fail2Ban für Ubuntu/Debian (ohne root bitte sudo vor den Code) an.

apt-get install fail2ban

Nun erstellen wir die "jail.local", in dieser Datei wird der Zugang zum SSH geregelt:

nano /etc/fail2ban/jail.local

Kopiert den Inhalt in die nun neu Erstellte jail.local. passt bitte noch "192.168.178.22" an.

[sshd]

enabled = true

maxretry = 3

findtime = 1d

bantime = 4w

ignoreip = 127.0.0.1/8 192.168.178.22

Ich denke es ist klar was die o.g. Einstellungen bedeuten, wichtig ist "maxretry = 3" das der Angreifer nach drei Versuchen gesperrt wird!

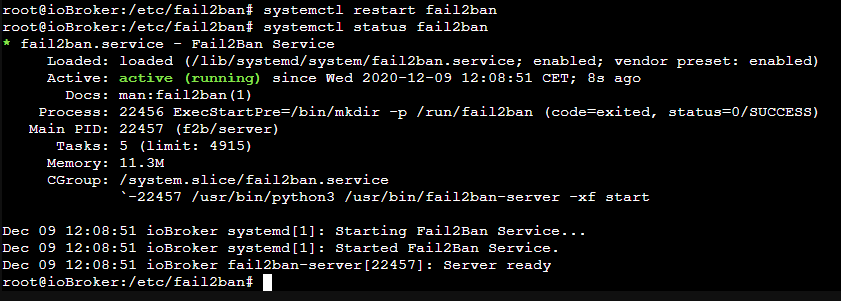

Jetzt nur noch "neu Starten" mit

systemctl restart fail2ban

Und Überprüfen mit

systemctl status fail2ban

P.S. Ihr könnt Fail2Ban in allen Linux VMs, LXCs oder normale Installationen verwenden die man von "Außen" erreichen bzw. Angreifen kann!

Fail2Ban im Openmediavault installieren -->> https://www.technik22.de/d/147-fail2ban-fur-alles-linux-installationen

Wie z.B. euere Pi-Hole Installation mit der Ihr euer Netzwerk schützt Pi-Hole schützt das gesamte Netzwerk